Integrierte IPMI Firewall von Supermicro Mainboards nutzen

Supermicro X7/X8/H8/X9/X10/X11 Mainboards mit ATEN-basierter IPMI Firmware[1][2] bieten bei neueren Firmware Versionen eine Zugangsbeschränkung auf die Remote-Management-IP durch eine integrierte Firewall (IP Access Control).

Hinweis: Generell empfehlen wir jeden Fernwartungszugang durch eine dedizierte Firewall zu schützen, die hier integrierte Firewall kann aber einen zusätzlichen Schutz bieten.

Firewall aktivieren

Aktivieren via Web

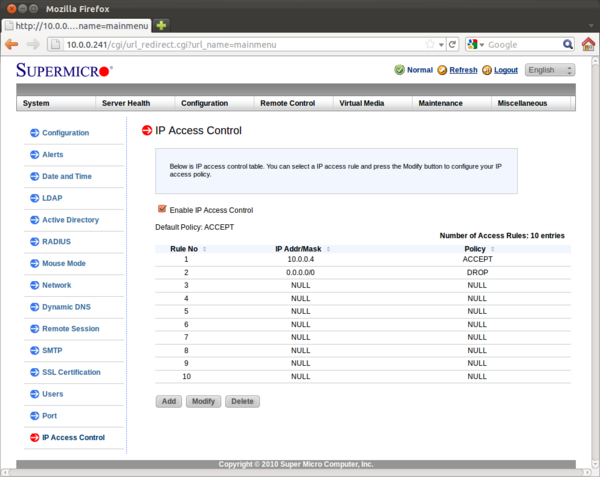

Die Firewallkonfiguration ist im Webinterface im Menü Configuration -> IP Access Control erreichbar.

Das folgende Beispiel erlaubt den Zugriff auf das Remote Management des Servers ausschließlich vom Management-PC mit der IP 10.0.0.4:

- Aktivierung der Checkbox Enable IP Access Control

- Hinzufügen einer ersten Regel mit der IP Adresse 10.0.0.4 und der Policy ACCEPT

- Hinzufügen einer weiteren Regel mit der IP Adresse 0.0.0.0/0 und der Policy DROP (diese Regel verbietet explizit alle Zugriffe ausgenommen jene, die zuvor mit einer vorhergehenden Regel erlaubt wurden)

Der Screenshot zeigt die abgeschlossene Konfiguration aus dem beschriebenen Beispiel:

Aktivieren via SMCIPMItool

Für Supermicro X10-Mainboards kann neben dem Webinterface auch das Kommandozeilentool SMCIPMITool zur Konfiguration verwendet werden:

java -jar SMCIPMITool.jar [IP] [USERNAME] [PASSWORD] ipmi oem x10cfg ipCtrl

Folgende Unterkommandos sind dabei möglich:

Command:ipmi oem x10cfg ipCtrl

Command(s):

list List IP access control

status <enable/disable> Enable/Disable IP access control

add <...> Add IP access control

edit <...> Edit IP access control

delete <rule no> Delete IP access control

Die folgende Ausgabe zeigt eine beispielhafte Konfiuration eines X10SLH-F Mainboards:

$ java -jar SMCIPMITool.jar 10.1.102.120 ADMIN relation123 ipmi oem x10cfg ipCtrl list

IP Access Control | On

Rule No | IP Address/Mask | Policy

------- | --------------- | ------

1 | 10.1.102.101/255.255.255.255 | Accept

2 | 0.0.0.0/0.0.0.0 | Drop

3 | |

4 | |

5 | |

6 | |

7 | |

8 | |

9 | |

10 | |

Firewallregeln testen

Der folgende Test zeigt die korrekte Funktion der Firewallkonfiguration.

Zugriffstest vom Management-PC mit der IP 10.0.0.4:

user@ubuntu-11-10:~$ ip addr | grep 10.0.0.4

inet 10.0.0.4/24 brd 10.0.0.255 scope global wlan0

user@ubuntu-11-10:~$ ping -c 1 10.0.0.241

PING 10.0.0.241 (10.0.0.241) 56(84) bytes of data.

64 bytes from 10.0.0.241: icmp_req=1 ttl=64 time=2.16 ms

--- 10.0.0.241 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 2.168/2.168/2.168/0.000 ms

user@ubuntu-11-10:~$

Zugriffstest von einem anderen Rechner mit der IP 10.0.0.3:

root@9000080177:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN qlen 1000

link/ether 00:25:90:52:d8:35 brd ff:ff:ff:ff:ff:ff

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:25:90:52:d8:34 brd ff:ff:ff:ff:ff:ff

inet 10.0.0.3/24 brd 10.0.0.255 scope global eth1

inet6 fe80::225:90ff:fe52:d834/64 scope link

valid_lft forever preferred_lft forever

root@9000080177:~# ping -c 10 10.0.0.241

PING 10.0.0.241 (10.0.0.241) 56(84) bytes of data.

--- 10.0.0.241 ping statistics ---

10 packets transmitted, 0 received, 100% packet loss, time 8999ms

root@9000080177:~#

Zugriff nach Aussperrung durch Fehlkonfiguration wieder erlauben

Für den Fall, dass man sich irrtümlich selbst durch die integrierte Firewall aussperrt, gibt es zwei Möglichkeiten einen Factory Reset durchzuführen (und damit die Firewall zu deaktivieren):

- Factory Reset mit ipmitool oder ipmicfg durchführen:

- Factory Reset beim Einspielen der IPMI Firmware über das IPMI Flash Utility (vom Betriebssystem des betroffenen Servers aus):

- Informationen zum IPMI Flash Utility für Mainboards mit ATEN IPMI Software finden Sie im Artikel IPMI Firmware Update eines Supermicro Mainboards mit ATEN IPMI Software

- Beim Einspielen des Firmware Updates muss man in diesem Fall die Option -r no (No Preserve, reset to factory default settings) wählen. Danach muss die IPMI Konfiguration (IP Adresse, Benutzer, etc.) wieder manuell durchgeführt werden oder eine IPMI Konfigurationsdatei eingespielt werden.

Einzelnachweise

- ↑ Nuvoton WPCM450R IPMI Chip mit ATEN-Software

- ↑ ASPEED AST2400 IPMI Chip mit ATEN-Software

- ↑ Do you have a (...) a command set I can send using ipmitool that replicates the reset command? (Supermicro FAQ 15448)

- ↑ How do you restore the BMC (...) back to the default setting in Linux? (Supermicro FAQ 10237)

Autor: Werner Fischer

Werner Fischer arbeitet im Product Management Team von Thomas-Krenn. Er evaluiert dabei neueste Technologien und teilt sein Wissen in Fachartikeln, bei Konferenzen und im Thomas-Krenn Wiki. Bereits 2005 - ein Jahr nach seinem Abschluss des Studiums zu Computer- und Mediensicherheit an der FH Hagenberg - heuerte er beim bayerischen Server-Hersteller an. Als Öffi-Fan nutzt er gerne Bus & Bahn und genießt seinen morgendlichen Spaziergang ins Büro.