Korzystanie ze zintegrowanego firewalla w IPMI na płytach głównych Supermicro

Płyty główne Supermicro X7/X8/H8/X9/X10/X11 z firmwarem IPMI bazującym na oprogramowaniu ATEN[1][2] oferują w nowszych wersjach firmware'u zintegrowany firewall (IP Access Control), który umożliwia ograniczenie dostępu do adresu IP zdalnego zarządzania systemu.

Uwaga: Generalnie zalecamy ochronę każdego zdalnego dostępu przez dedykowany firewall, zintegrowany firewall stanowi dodatkowy mechanizm ochronny.

Włączenie firewalla

Aktywacja firewalla z interfejsu webowego

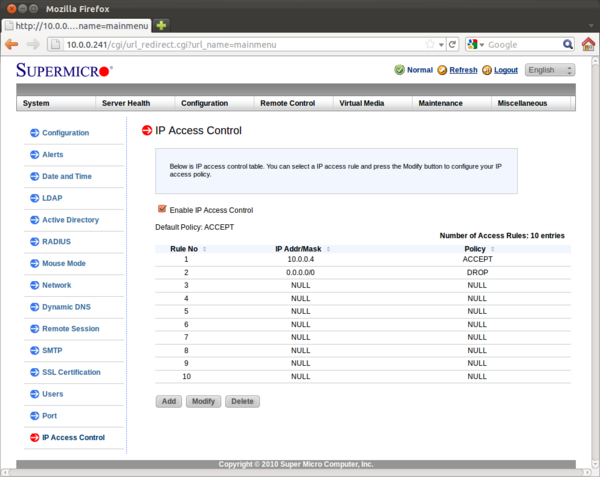

Konfiguracja firewalla w interfejsie webowym może zostać przeprowadzona pod punktem menu Configuration -> IP Access Control.

Poniższy przykład pozwala na dostęp do zdalnego zarządzania serwerem wyłącznie z komputera zarządzającego o adresie IP 10.0.0.4:

- Wybranie opcji Enable IP Access Control

- Dodanie pierwszej reguły dla adresu IP 10.0.0.4 i wybranie Policy ACCEPT

- Dodanie kolejnej reguły dla adresu IP 0.0.0.0/0 i wybranie Policy DROP (ta reguła zabrania dostępu z wszystkich adresów IP, poza tymi, dla których dostęp został w powyższych regułach zezwolony)

Poniższy zrzut prezentuje konfigurację z opisanego przykładu:

Aktywacja firewalla za pośrednictwem SMCIPMItool

W przypadku płyt głównych Supermicro z serii X10 konfiguracja może zostać przeprowadzona również za pośrednictwem SMCIPMITool, poza interfejsem webowym:

java -jar SMCIPMITool.jar [IP] [USERNAME] [PASSWORD] ipmi oem x10cfg ipCtrl

Dostępne są poniższe komendy:

Command:ipmi oem x10cfg ipCtrl

Command(s):

list List IP access control

status <enable/disable> Enable/Disable IP access control

add <...> Add IP access control

edit <...> Edit IP access control

delete <rule no> Delete IP access control

Poniżej jest przedstawiona przykładowa konfiguracja na płycie głównej X10SLH-F:

$ java -jar SMCIPMITool.jar 10.1.102.120 ADMIN relation123 ipmi oem x10cfg ipCtrl list

IP Access Control | On

Rule No | IP Address/Mask | Policy

------- | --------------- | ------

1 | 10.1.102.101/255.255.255.255 | Accept

2 | 0.0.0.0/0.0.0.0 | Drop

3 | |

4 | |

5 | |

6 | |

7 | |

8 | |

9 | |

10 | |

Testy firewalla

Poniższe testy przedstawiają funkcjonowanie prawidłowo skonfigurowanego firewalla.

Próba uzyskania dostępu z komputera o adresie IP 10.0.0.4:

user@ubuntu-11-10:~$ ip addr | grep 10.0.0.4

inet 10.0.0.4/24 brd 10.0.0.255 scope global wlan0

user@ubuntu-11-10:~$ ping -c 1 10.0.0.241

PING 10.0.0.241 (10.0.0.241) 56(84) bytes of data.

64 bytes from 10.0.0.241: icmp_req=1 ttl=64 time=2.16 ms

--- 10.0.0.241 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 2.168/2.168/2.168/0.000 ms

user@ubuntu-11-10:~$

Próba uzyskania dostępu z innego komputera, z adresem IP 10.0.0.3:

root@9000080177:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN qlen 1000

link/ether 00:25:90:52:d8:35 brd ff:ff:ff:ff:ff:ff

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:25:90:52:d8:34 brd ff:ff:ff:ff:ff:ff

inet 10.0.0.3/24 brd 10.0.0.255 scope global eth1

inet6 fe80::225:90ff:fe52:d834/64 scope link

valid_lft forever preferred_lft forever

root@9000080177:~# ping -c 10 10.0.0.241

PING 10.0.0.241 (10.0.0.241) 56(84) bytes of data.

--- 10.0.0.241 ping statistics ---

10 packets transmitted, 0 received, 100% packet loss, time 8999ms

root@9000080177:~#

Uzyskanie ponownego dostępu po zablokowaniu samego siebie, przez błędną konfigurację

W przypadku zablokowania samego siebie (swojego adresu IP), poprzez błędną konfigurację, istnieją dwie możliwości przywrócenia ustawień domyślnych i w ten sposób wyłączenie firewalla:

- Factory Reset za pośrednictwem aplikacji ipmitool lub ipmicfg:

- Factory Reset podczas aktualizacji firmware'u IPMI za pośrednictwem IPMI Flash Utility (z systemu operacyjnego danego serwera):

- Informacje na temat aplikacji IPMI Flash Utility dla płyt głównych z oprogramowaniem IPMI ATEN znajdują się w artykule Aktualizacja firmware'u modułu IPMI na płycie głównej Supermicro z oprogramowaniem ATEN

- Podczas aktualizacji firmware'u musi zostać wybrana opcja -r no (No Preserve, reset to factory default settings). Przez co konfiguracja IPMI (adres IP, użytkownicy itd.) musi zostać ponownie przeprowadzona, lub wczytana z pliku konfiguracyjnego IPMI.

Odnośniki

- ↑ Chip IPMI Nuvoton WPCM450R z oprogramowaniem ATEN

- ↑ Chip ASPEED AST2400 IPMI z oprogramowaniem ATEN

- ↑ Do you have a (...) a command set I can send using ipmitool that replicates the reset command? (Supermicro FAQ 15448)

- ↑ How do you restore the BMC (...) back to the default setting in Linux? (Supermicro FAQ 10237)

Autor: Werner Fischer