OpenVPN z Pre-shared Key

OpenVPN jest darmowym oprogramowaniem do tworzenia wirtualnej sieci prywatnej (VPN) poprzez szyfrowane połączenia TLS/SSL. W tym artykule przedstawiamy jak skonfigurować prosty VPN pod Ubuntu 12.04 LTS przy użyciu statycznego klucza (Pre-shared Key).

Instalacja OpenVPN

OpenVPN jest instalowany z wiersza poleceń za pomocą poniższego polecenia:

sudo apt-get install openvpn

Prosta konfiguracja

Poniższa prosta konfiguracja umożliwia połączenie klienta VPN z serwerem VPN. Konfiguracja jest zapisywana w /etc/openvpn. Klucz (static.key) jest generowany za pomocą poniższego polecenia:

openvpn --genkey --secret static.key

Domyślnym portem OpenVPN jest 1194/UDP. OpenVPN zaleca UDP jako protokół transportowy. W przypadku wystąpienia problemów, można jednak usunąć w poniższych plikach konfiguracyjnych znak komentarza "#", przez co komunikacja będzie sie odbywać przez TCP.

Serwer VPN

/etc/openvpn/vpn-server.conf:

dev tun ifconfig 10.9.0.1 10.9.0.2 secret static.key #proto tcp-server keepalive 10 120

Klient VPN

/etc/openvpn/client.conf:

remote 203.0.113.5 dev tun ifconfig 10.9.0.2 10.9.0.1 secret static.key route 192.168.255.0 255.255.255.0 #proto tcp-client keepalive 10 120

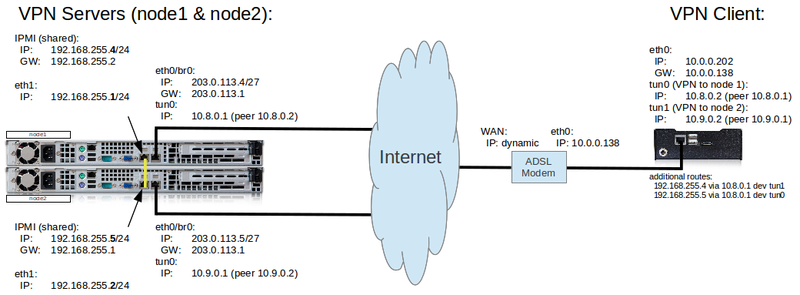

Przykład zastosowania w klastrze z 2 węzłami

W poniższym przykładzie jest przedstawione jak można połączyć klienta VPN z dwoma węzłami w klastrze HA z kontenerami w Linuksie. Dodatkowe trasy umożliwiają dostęp do interfejsów IPMI za pośrednictwem tych dwóch sieci VPN. Poniższa grafika przedstawia schematycznie strukturę sieci:

Node1

/etc/openvpn/vpn-server.conf:

dev tun ifconfig 10.8.0.1 10.8.0.2 secret static.key #proto tcp-server keepalive 10 120

Node2

/etc/openvpn/vpn-server.conf:

dev tun ifconfig 10.9.0.1 10.9.0.2 secret static.key #proto tcp-server keepalive 10 120

Klient z dostępem do obu węzłów

/etc/openvpn/node1.conf:

remote 203.0.113.4 dev tun ifconfig 10.8.0.2 10.8.0.1 secret static.key route 192.168.255.5 255.255.255.255 #proto tcp-client keepalive 10 120

/etc/openvpn/node2.conf:

remote 203.0.113.5 dev tun ifconfig 10.9.0.2 10.9.0.1 secret static.key route 192.168.255.4 255.255.255.255 #proto tcp-client keepalive 10 120

Dodatkowe informacje

- OpenVPN (de.wikipedia.org)

- Static Key Mini-HOWTO (openvpn.net)

Autor: Werner Fischer