Die Open Source Firewall OPNsense unterstützt mehrere Technologien zur Einrichtung von VPN (Virtual Private Network) Verbindungen.

Neben IPsec und OpenVPN gibt es seit OPNsense Version 19.7 die Möglichkeit ein VPN mit WireGuard einzurichten. In diesem Artikel zeigen wir die Konfiguration des WireGuard VPN Dienstes zur Verbindung zweier OPNsense Firewalls zu einem Site-to-Site VPN.

Hinweis: Diese Anleitung wurde mit einer älteren Version von OPNsense erstellt, es kann sein dass manche Menüs und Einstellungen nun anders vorgenommen werden.

OPNsense für Wireguard Site-to-Site VPN vorbereiten

Zur Einrichtung von WireGuard VPN führen Sie auf beiden Firewalls die Schritte durch, die im Artikel OPNsense WireGuard VPN für Road Warrior einrichten im Abschnitt OPNsense für Wireguard VPN vorbereiten beschrieben werden.

Zusätzliche Firewall Regeln für beide Firewalls

Konfigurieren Sie auf der Firewall Site A analog zur bereits erstellten Regel am WireGuard eine weitere Regel, die es dem LAN Netzwerk des entfernten Standortes den Zugriff erlaubt.

Konfigurieren Sie auf der Firewall Site B ebenso eine weitere Regel, die es dem LAN Netzwerk des entfernten Standortes den Zugriff erlaubt.

Konfigurationsablauf der beiden Firewalls

Der nachfolgende Abschnitt zeigt den Konfigurationsablauf für beide Firewalls dieser WireGuard VPN Site-to-Site Verbindung.

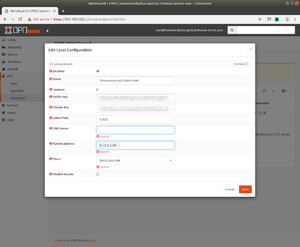

Konfiguration des lokalen Endpunktes auf Firewall A

Endpoint Konfiguration für Firewall B.

- Local Configuration erstellen

- Klicken Sie auf VPN ‣ WireGuard.

- Klicken Sie auf den Tab Local: Hier erfolgt die Konfiguration der lokalen WireGuard Instanz.

- Klicken Sie auf das + Symbol und füllen Sie die folgenden Felder aus:

- Name: ThomasKrennWGSitetoSiteA

- Listen Port: 51820 (wird alternativ zufällig erstellt und beginnt dann ebenso bei 51820)

- Tunnel Address: 10.11.0.1/24

- Klicken Sie anschließend auf Save.

- Der Endpoint wurde erstellt und Private Key und Public Key erzeugt.

- Sie können durch Klicken auf das Stift-Symbol das Menü erneut aufrufen, nun wird der Private Key und der Public Key hier angezeigt. Den Public Key brauchen Sie später zur weiteren Konfiguration. Klicken Sie auf Cancel.

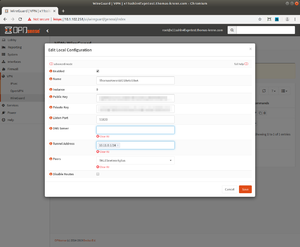

Konfiguration des lokalen Endpunktes auf Firewall B

Fertiggestellte

Local Configuration der Firewall A.

- Local Configuration erstellen:

- Klicken Sie auf VPN ‣ WireGuard.

- Klicken Sie auf den Tab Local: Hier erfolgt die Konfiguration der lokalen WireGuard Instanz.

- Klicken Sie auf das + Symbol und füllen Sie die folgenden Felder aus:

- Name: ThomasKrennWGSitetoSiteB

- Listen Port: 51820 (wird alternativ zufällig erstellt und beginnt dann ebenso bei 51820)

- Tunnel Address: 10.11.0.2/24

- Klicken Sie anschließend auf Save.

- Der Endpoint wurde erstellt und Private Key und Public Key erzeugt.

- Sie können durch Klicken auf das Stift-Symbol das Menü erneut aufrufen, nun wird der Private Key und der Public Key hier angezeigt. Klicken Sie auf Cancel.

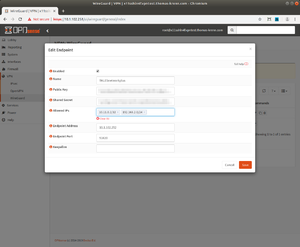

Konfiguration des Endpoints auf Firewall A

Endpoint Konfiguration für Firewall A.

- Endpoint für Firewall B erstellen:

- Klicken Sie auf VPN ‣ WireGuard

- Anschließend auf den Tab Endpoints: Hier erfolgt die Konfiguration der entfernten WireGuard Instanz (Firewall B).

- Klicken Sie auf das + Symbol und füllen Sie die folgenden Felder aus:

- Name: TKLESnetworkplus

- Public Key: Kopieren Sie den Public Key der lokalen Konfiguration von Firewall B und fügen ihn hier ein.

- Shared Secret: (Optional) Geben Sie das Shared Secret an.

- Allowed IPs: 10.11.0.2/32 und 192.168.2.0/24 (LAN Adress-Bereich der Firewall B)

- Endpoint Address: 10.1.102.252 (Öffentlich erreichbare IP-Adresse)

- Endpoint Port: 51820

- Local Configuration ergänzen:

- Wechseln Sie zum Tab Local.

- Klicken Sie auf die Schaltfläche zum editieren des Eintrages.

- Im Dropdown-Menü Peers können Sie nun den konfigurierten Endpoint (TKLESnetworkplus) auswählen.

- Klicken Sie auf Save.

- Klicken Sie erneut auf Save.

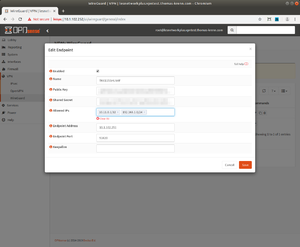

Konfiguration des Endpoints auf Firewall B

Fertiggestellte

Local Configuration der Firewall B.

- Endpoint für Firewall A erstellen:

- Klicken Sie auf VPN ‣ WireGuard

- Anschließend auf den Tab Endpoints: Hier erfolgt die Konfiguration der entfernten WireGuard Instanz (Firewall A).

- Klicken Sie auf das + Symbol und füllen Sie die folgenden Felder aus:

- Name: TKX11SSHLN4F

- Public Key: Kopieren Sie den Public Key der lokalen Konfiguration von Firewall A und fügen ihn hier ein.

- Shared Secret: (Optional) Geben Sie das Shared Secret an.

- Allowed IPs: 10.11.0.1/32 und 192.168.1.0/24 (LAN Adress-Bereich der Firewall A)

- Endpoint Address: 10.1.102.251 (Öffentlich erreichbare IP-Adresse)

- Endpoint Port: 51820

- Local Configuration ergänzen:

- Wechseln Sie zum Tab Local.

- Klicken Sie auf die Schaltfläche zum editieren des Eintrages.

- Im Dropdown-Menü Peers können Sie nun den konfigurierten Endpoint (TKX11SSHLN4F) auswählen.

- Klicken Sie auf Save.

- Klicken Sie erneut auf Save.

|

|

Autor: Thomas Niedermeier

Thomas Niedermeier arbeitet im Product Management Team von Thomas-Krenn. Er absolvierte an der Hochschule Deggendorf sein Studium zum Bachelor Wirtschaftsinformatik. Seit 2013 ist Thomas bei Thomas-Krenn beschäftigt und kümmert sich unter anderem um OPNsense Firewalls, das Thomas-Krenn-Wiki und Firmware Sicherheitsupdates.

|