OPNsense WireGuard Performance Tests

Siehe nun Thomas-Krenn OPNsense Firewall Performance.

| Hinweis: Bitte beachten Sie, dass dieser Artikel / diese Kategorie sich entweder auf ältere Software/Hardware Komponenten bezieht oder aus sonstigen Gründen nicht mehr gewartet wird. Diese Seite wird nicht mehr aktualisiert und ist rein zu Referenzzwecken noch hier im Archiv abrufbar. |

|---|

Die freie Firewall-Lösung OPNsense bietet verschiedene Möglichkeiten zur Konfiguration einer VPN Verbindung. OPNsense unterstützt IPsec VPN, OpenVPN und seit Version 19.7 auch WireGuard VPN. Dieser Artikel zeigt die von uns ermittelten Ergebnisse der WireGuard-Performancetests mit iperf beim Einsatz einer Site-to-Site Verbindung. Ergebnisse für IPsec und OpenVPN zeigen die Artikel OPNsense IPsec Performance Tests und OPNsense OpenVPN Performance Tests.

Hinweis

Die Performancetests wurden auf weitere Server ausgeweitet, der Artikel Thomas-Krenn OPNsense Firewall Performance führt tabellarisch die gesammelten Testergebnisse auf.

Testaufbau

Der Testaufbau für diese Tests besteht aus zwei OPNsense Firewall-Systemen mit LAN-seitig je einem Clientsystem. Die beiden Firewalls werden mit der jeweiligen WAN-Schnittstelle an einen Switch verbunden. Auf beiden Firewalls wurde die zum Testzeitpunkt jeweils aktuelle OPNsense Version verwendet. Auf den Client-Systemen war jeweils das zum Testzeitpunkt aktuelle Ubuntu Server LTS im Einsatz. Weitere Einzelheiten und eine genaue Auflistung finden Sie in den Abschnitten mit den Testergebnissen.

WireGuard Konfiguration

Die Konfiguration des WireGuard VPN Site-to-Site Setups wird im Wikiartikel OPNsense WireGuard VPN Site-to-Site einrichten erläutert.

Testeinstellungen

Dieser Abschnitt listet die eingesetzten Komponenten, die verwendeten Parameter, sowie den Testablauf, auf.

Testsoftware

Für die Geschwindigkeitstests wurde das Tool iperf in der Version 2.0.10 auf den Clients eingesetzt.

$ iperf -v iperf version 2.0.10 (2 June 2018) pthreads

Testparameter

Sämtliche Tests wurden mit den folgenden Parametern durchgeführt:

- Server: iperf -p 5000 -f m -s

- Client: iperf -p 5000 -f m -c <IP-des-Servers> -t 180 -P 10

Testablauf

Es wurde iperf im Servermodus am Client 1 der Site 1 gestartet. Danach wurde auf der Clientseite iperf im Clientmodus gestartet. Dadurch konnte die Upload-Geschwindigkeit von der Clientseite zur Serverseite ermittelt werden. Um die Performance im Download zu messen, wurde die Server- und Clientseite vertauscht. Es wurden je 10 Upload- und Download-Tests durchgeführt. Die Werte wurden addiert und der Mittelwert daraus gebildet. Ebenso mit der gemessenen Auslastung der Systeme.

Testergebnisse WireGuard

Die nun folgenden Abschnitte gliedern die Ergebnisse anhand der verwendeten Firewall Geräten auf und notiert tabellarisch die Ergebnisse.

Setup Thomas-Krenn LES compact 4L

Die nachfolgende Tabelle zeigt die Komponenten des Tests des Thomas-Krenn LES compact 4L (Firewall Site 2) auf. Um die maximale Leistung des LES compact 4L testen zu können, wurde als performante Gegenstelle (Firewall Site 1) ein Server basierend auf einem Supermicro X11SSH-LN4F Mainboard ausgewählt:

| Einsatzzweck | Hardware | BIOS Informationen | Software |

|---|---|---|---|

| Firewall Site 1 |

|

|

|

| Firewall Site 2 |

|

| |

| Client Site 1 |

|

|

|

| Client Site 2 |

|

|

Testergebnisse Thomas-Krenn LES compact 4L

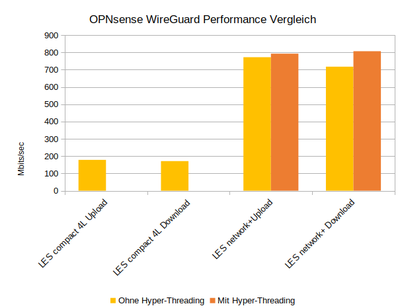

In dieser Tabelle finden Sie die von uns ermittelten Werte bei den Tests einer WireGuard Site-to-Site Verbindung mit Firewall 1 (Supermicro X11SSH-LN4F) und Firewall 2 (Thomas-Krenn LES compact 4L) vor. Hinweis: Tests mit aktiviertem Hyper-Threading wurden nicht durchgeführt, da die CPU des LES compact 4L dies nicht unterstützt.

Alle Messergebnisse sind aus dem Mittelwert von 10 Durchgängen ermittelt worden:

| Test ohne Hyper-Threading | Durchsatz Download am LES

LES compact 4L: entschl. X11SSH-LN4F: verschl. |

Durchsatz Upload am LES

LES compact 4L: verschl. X11SSH-LN4F: entschl. |

|---|---|---|

| Durchsatz | 171,1 Mbits/sec | 178,3 Mbits/sec |

| Last am LES compact 4L

(vmstat -w 180 -c 2) |

us - sy - id

36,5 - 48,7 - 14,8 |

us - sy - id

37,3 - 50,9 - 11,9 |

| Last am X11SSH-LN4F

(vmstat -w 180 -c 2) |

us - sy - id

6 - 9 - 85 |

us - sy - id

6 - 9 - 85,4 |

Die Ergebnisse der einzelnen Testrunden sind in einem zip-Archiv zusammengefasst.

Setup Thomas-Krenn LES network+

Die nachfolgende Tabelle zeigt die Komponenten des Tests des Thomas-Krenn LES network+ (Firewall Site 3) auf. Um die maximale Leistung des Thomas-Krenn LES network+ testen zu können, wurde als performante Gegenstelle (Firewall Site 1) ein Server basierend auf einem Supermicro X11SSH-LN4F Mainboard ausgewählt:

| Einsatzzweck | Hardware | BIOS Informationen | Software |

|---|---|---|---|

| Firewall Site 1 |

|

|

|

| Firewall Site 3 |

|

|

|

| Client Site 1 |

|

|

|

| Client Site 3 |

|

|

|

Testergebnisse Thomas-Krenn LES network+

In dieser Tabelle finden Sie die von uns ermittelten Werte bei den Tests einer WireGuard Site-to-Site Verbindung mit Firewall 1 (Supermicro X11SSH-LN4F) und Firewall 3 (Thomas-Krenn LES network+) vor. Hinweis: Bei diesem Testaufbau wurden die Test mit auf beiden Firewalls aktiviertem und auch beiderseitig deaktiviertem Hyper-Threading durchgeführt.

Alle Messergebnisse sind aus dem Mittelwert von 10 Durchgängen ermittelt worden:

| Test ohne Hyper-Threading | Durchsatz Download am LES

LES network+: entschl. X11SSH-LN4F: verschl. |

Durchsatz Upload am LES

LES network+: verschl. X11SSH-LN4F: entschl. |

|---|---|---|

| Durchsatz | 717,6 Mbits/sec | 772,4 Mbits/sec |

| Last am LES network+

(vmstat -w 180 -c 2) |

us - sy - id

36,7 - 57,1 - 6,2 |

us - sy - id

38,6 - 57,7 - 3,4 |

| Last am X11SSH-LN4F

(vmstat -w 180 -c 2) |

us - sy - id

15,9 - 22,4 - 61,9 |

us - sy - id

16,8 - 24,8 - 58,7 |

| Test mit Hyper-Threading | Durchsatz Download am LES

LES network+: entschl. X11SSH-LN4F: verschl. |

Durchsatz Upload am LES

LES network+: verschl. X11SSH-LN4F: entschl. |

|---|---|---|

| Durchsatz | 806,9 Mbits/sec | 792,7 Mbits/sec |

| Last am LES compact 4L

(vmstat -w 180 -c 2) |

us - sy - id

33 - 41,1 - 25,9 |

us - sy - id

35,1 - 43,2 - 21,4 |

| Last am X11SSH-LN4F

(vmstat -w 180 -c 2) |

us - sy - id

10,1 - 12,4 - 77 |

us - sy - id

11 - 13 - 75,8 |

Die Ergebnisse der einzelnen Testrunden sind in einem zip-Archiv zusammengefasst.

Erkenntnisse der Tests

Die Ergebnisse der Tests mit WireGuard lassen sich mit folgenden Punkten zusammenfassen:

- WireGuard profitiert von aktiviertem Hyper-Threading, die Übertragungsgeschwindigkeit ist höher.

- Tests mit aktivierten Pre-Shared Key zeigten keine nennenswerten Unterschiede, die Abweichung lag im Bereich der Messungenauigkeit. Eine zusätzliche Sicherheit mittels Pre-shared-Key für eine zusätzliche synchrone Verschlüsselung beeinträchtigt die Leistung nicht.

- Die generelle Geschwindigkeit von WireGuard-Go (welches bei OPNsense verwendet wird) ist deutlich höher als bei OpenVPN, sie reicht aber nicht an die Geschwindigkeit von IPsec heran.

|

Autor: Thomas Niedermeier Thomas Niedermeier arbeitet im Product Management Team von Thomas-Krenn. Er absolvierte an der Hochschule Deggendorf sein Studium zum Bachelor Wirtschaftsinformatik. Seit 2013 ist Thomas bei Thomas-Krenn beschäftigt und kümmert sich unter anderem um OPNsense Firewalls, das Thomas-Krenn-Wiki und Firmware Sicherheitsupdates. |