INTEL-SA-00075 Sicherheitsempfehlung zu Intel AMT, SBT und ISM Privilege Escalation

Intel hat am 1. Mai 2017 die Sicherheitsempfehlung (Security Advisory) INTEL-SA-00075 zu Systemen mit Intel Active Management Technology (AMT), Intel Small Business Technology (SBT) und Intel Standard Manageability (ISM) veröffentlicht.[1] Darin warnt Intel vor einer möglichen Privilege Escalation (Rechteausweitung).[2] Aus dem Thomas-Krenn-Portfolio ist der LES LI3Z betroffen, sofern dieser mit einer CPU mit Intel vPRO Unterstützung ausgestattet ist. Weitere Systeme von Thomas-Krenn sind nach dem bisherigen Ermittlungsstand nicht betroffen.

Betroffene Systeme

Potentiell betroffen sind laut Intel ausschließlich Systeme mit Intel AMT, SBA oder ISM Unterstützung.[1]

Konkret sind zwei Schwachstellen vorhanden:

- Netzwerk Schwachstelle: Ein Angreifer könnte über das Netzwerk Systemrechte erlangen, sofern Intel AMT oder Intel ISM provisioniert (aktiviert wurde).

- Lokale Schwachstelle: Ein lokaler Angreifer könnte eine Provisionierung von Intel AMT, Intel ISM oder Intel SBT durchführen.

LES LI3Z

Der LES LI3Z ist von dieser Sicherheitsempfehlung betroffen, sofern er mit einer CPU mit Intel vPRO Unterstützung (z.B. Intel Core i5-4590T oder Intel Core i7-4785T) ausgestattet ist. LES LI3Z Systeme mit einer Intel Celeron CPU sind nicht betroffen:

Empfohlene Schritte, wenn Ihr LES LI3Z System betroffen ist:

- Führen Sie wie im INTEL-SA-00075 Detection Guide[3] beschrieben das Tool INTEL-SA-00075-GUI.exe aus. Überprüfen Sie dabei, ob ihr System als angreifbar (Vulnerable) ausgewiesen wird. Überprüfen Sie weiters, ob in der Zeile State: der Zustand Provisioned oder Not Provisioned angeführt wird.

- Hinweis: Im Falle von Not Provisioned besteht ausschließlich die lokale Schwachstelle. Ein Angriff über das Netzwerk ist laut aktuellen Informationen in diesem Fall nicht möglich.

- Führen Sie die von Intel im INTEL-SA-00075 Mitigation Guide[4] beschriebenen Schritte zur Absicherung des Systems durch.

- Aktualisieren Sie das BIOS (und damit auch die Management Engine) des Systems.

BIOS Update

Die neue BIOS-Version für den LES LI3Z ist nun in unserem Download-Bereich verfügbar: Downloads - LES LI3Z (Ver. 1.*) Die Versionen des LES LI3Z mit Intel Core i5-4590T bzw. Intel Core i7-4785T sind nun nicht mehr verwundbar:

Systeme anderer Hersteller

Bei anderen Systemen folgenden Sie den folgenden Hinweisen von Intel in der Sicherheitsempfehlung:

- Step 1: Determine if you have an Intel® AMT, Intel® SBA, or Intel® ISM capable system: https://communities.intel.com/docs/DOC-5693. If you determine that you do not have an Intel® AMT, Intel® SBA, or Intel® ISM capable system then no further action is required.[1]

Falls Sie den Verdacht haben, Ihr System könnte Intel AMT, SBA oder ISM Unterstützung haben, führen Sie die Schritte durch, die Intel im Detection Guide erläutert:

- Step 2: Utilize the Detection Guide to assess if your system has the impacted firmware: https://downloadcenter.intel.com/download/26755. If you do have a version in the “Resolved Firmware” column no further action is required to secure your system from this vulnerability.[1]

Falls Ihr System betroffen ist, fragen Sie beim Hersteller nach einem entsprechenden Update und führen Sie Abschwächungsmaßnahmen laut Mitigation Guide durch:

- Step 3: Intel highly recommends checking with your system OEM for updated firmware. Firmware versions that resolve the issue have a four digit build number that starts with a “3” (X.X.XX.3XXX) Ex: 8.1.71.3608.[1]

- Step 4: If a firmware update is not available from your OEM, mitigations are provided in this document: https://downloadcenter.intel.com/download/26754[1]

Nicht betroffene Systeme

Systeme ohne Intel AMT, SBA oder ISM Unterstützung sind laut Intel nicht betroffen. Dazu zählen beispielsweise die Server-Systeme von Thomas-Krenn.

Laut aktuellen Informationen sind auch die Desktop-Systeme von Thomas-Krenn nicht betroffen, da diese keine Intel AMT, SBA oder ISM Funktionalität bieten.

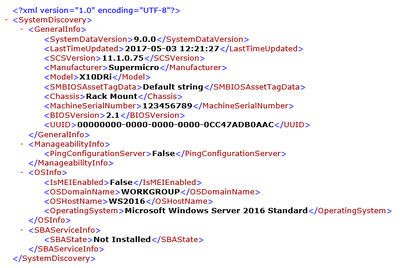

Wie von Intel beschrieben haben wir zur Überprüfung aber dennoch Tests mit dem SCSDiscovery Tool durchgeführt. Das Ausführen des Tools mit den Parameter SCSDiscovery.exe SystemDiscovery /noregistry' erstellt auf einem Thomas-Krenn-Server mit Supermicro X10DRi Mainboard folgende XML-Datei:

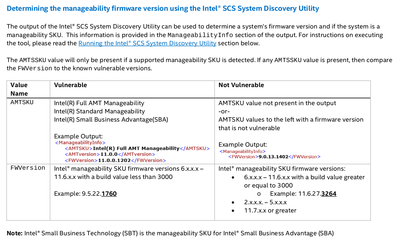

Laut Detection Guide sind Systeme, bei denen keine AMTSKU angeführt wird (so wie im Beispiel des Thomas-Krenn-Servers oben), nicht betroffen (Not Vulnerable):

Weitere Informationen

- Sicherheitslücke in vielen Intel-Systemen seit 2010 (heise.de, 02.05.2017)

- Intel-ME-Sicherheitslücke: Erste Produktliste, noch keine Updates (heise.de, 04.05.2017)

- CB-K17/0737 (www.bsi.bund.de)

Einzelnachweise

- ↑ 1,0 1,1 1,2 1,3 1,4 1,5 Intel Active Management Technology, Intel Small Business Technology, and Intel Standard Manageability Escalation of Privilege (security-center.intel.com)

- ↑ Rechteausweitung (de.wikipedia.org)

- ↑ INTEL-SA-00075 Detection Guide (downloadcenter.intel.com)

- ↑ INTEL-SA-00075 Mitigation Guide (downloadcenter.intel.com)

Änderungshistorie dieses Artikels

- Version 1.0, veröffentlicht am 3. Mai 2017: Initiale Version

- Version 1.1, veröffentlicht am 5. Mai 2017: Information zum LES LI3Z ergänzt, Weitere Informationen ergänzt

- Version 1.2, veröffentlicht am 23. Mai 2017: Information zum verfügbaren BIOS Update des LES LI3Z ergänzt

- Version 1.3, veröffentlicht am 24. Mai 2017: Screenshots mit neuem BIOS des LES LI3Z ergänzt

- Version 1.3.1, veröffentlicht am 7. Juli 2017: Versionsinformationen ergänzt

|

Autor: Werner Fischer Werner Fischer arbeitet im Product Management Team von Thomas-Krenn. Er evaluiert dabei neueste Technologien und teilt sein Wissen in Fachartikeln, bei Konferenzen und im Thomas-Krenn Wiki. Bereits 2005 - ein Jahr nach seinem Abschluss des Studiums zu Computer- und Mediensicherheit an der FH Hagenberg - heuerte er beim bayerischen Server-Hersteller an. Als Öffi-Fan nutzt er gerne Bus & Bahn und genießt seinen morgendlichen Spaziergang ins Büro.

|