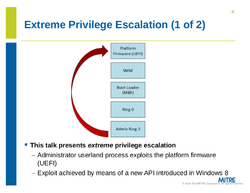

Extreme Privilege Escalation UEFI Sicherheitslücke

In Intels EDK2 UEFI Referenzimplementierung entdeckten Forscher des MITRE mehrere Sicherheitslücken. Da diese Referenzimplementierung von zahlreichen Herstellern als Basis für UEFI Firmware verwendet wird, sind neben Systemen von Intel auch andere Hersteller betroffen. Sofern ein Angreifer durch andere Sicherheitslücken Admin-Rechte auf einem Windows System erlangt, kann der Angreifer aufgrund der hier beschriebenen Sicherheitslücke Rootkits in die UEFI Firmware des Mainboards einschleusen.

Voraussetzungen zum Ausnützen dieser Sicherheitslücke

Das Ausnützen der Sicherheitslücke basiert auf der SetFirmwareEnvironmentVariable Funktion der Windows 8 API.

Zum Ausführen der SetFirmwareEnvironmentVariable Funktion muss ein Angreifer allerdings zuvor Admin-Rechte auf dem betroffen Windows-System erlangen. Ohne Admin-Rechte kann die Sicherheitslücke laut unserem derzeitigen Wissensstand nicht ausgenützt werden.

Betroffene Systeme von Thomas-Krenn

Der folgende Überblick zeigt, welche Systeme von Thomas-Krenn von der Sicherheitslücke betroffen sind und ab welcher UEFI Firmware Version die Sicherheitslücke geschlossen ist:

| Thomas-Krenn-Server mit | Betroffen ja/nein | Anmerkung |

|---|---|---|

| Supermicro X10-Mainboards

(Dual-CPU X10D...) |

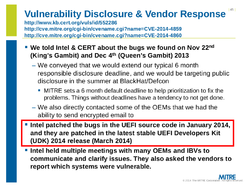

Nicht betroffen. | Diese Mainboards wurden erst im September 2014 von Supermicro angekündigt. Für die UEFI Firmware wurde von Supermicro die neueste Version des EDK2 Development Kits von Intel verwendet, bei dem das Sicherheitsproblem bereits behoben wurde (Intel hat dies im März 2014 behoben, siehe dazu das Bild aus der Präsentation von Mitre). |

| Supermicro X10-Mainboards

(Single-CPU X10S...) |

Nicht betroffen. | UEFI Firmware basiert auf der ersten EDK Referenzimplementierung (nicht auf EDK2). |

| Supermicro X9-Mainboards

(Single- und Dual-CPU) |

Nicht betroffen. | UEFI Firmware basiert auf der ersten EDK Referenzimplementierung (nicht auf EDK2). |

| Supermicro X8 und X7-Mainboards

(Single- und Dual-CPU) |

Nicht betroffen. | Diese Mainboards sind mit einem herkömmlichen BIOS und keiner UEFI-Firmware ausgestattet. |

| Intel S2600GZ4 Mainboard | Betroffen.

Sicherheitsproblem behoben mit UEFI Firmware 02.03.0003.[2] |

UEFI Firmware 02.03.0003 bei Thomas-Krenn am 29.09.2014 freigegeben. |

| Intel S5520UR Mainboard | Betroffen.

Sicherheitsproblem behoben mit UEFI Firmware R0064.[2] |

Zum Bezug des Firmware Images kontaktieren Sie bitte unser Support-Team. |

Einzelnachweise

- ↑ 1,0 1,1 Presentation: Extreme Privilege Escalation On Windows 8/UEFI Systems (mitre.org, August 2014)

- ↑ 2,0 2,1 Enhanced Protection of UEFI Variables (security-center.intel.com, 27.05.2014)

Weitere Informationen

- Extreme Privilege Escalation: Gefährliche Sicherheitslücken in UEFI-Firmware (heise.de, 21.10.2014)

- Mehr Updates gegen die UEFI-Sicherheitslücke (3. Update) (heise.de, 05.11.02014)

- Vulnerability Note VU#552286: UEFI EDK2 Capsule Update vulnerabilities (kb.cert.org)

- BIOS Extreme Privilege Escalation (mitre.org, 06.08.2014)

|

Autor: Werner Fischer Werner Fischer arbeitet im Product Management Team von Thomas-Krenn. Er evaluiert dabei neueste Technologien und teilt sein Wissen in Fachartikeln, bei Konferenzen und im Thomas-Krenn Wiki. Bereits 2005 - ein Jahr nach seinem Abschluss des Studiums zu Computer- und Mediensicherheit an der FH Hagenberg - heuerte er beim bayerischen Server-Hersteller an. Als Öffi-Fan nutzt er gerne Bus & Bahn und genießt seinen morgendlichen Spaziergang ins Büro.

|